事件經過

2017年5月12日起,全球範圍内爆發基于Windows網絡共享協議進行攻擊傳播的蠕蟲惡意代碼,這是不法分子通過改造之前洩露的NSA黑客武器庫中“永恒之藍”攻擊程序發起的網絡攻擊事件。

五個小時内,包括英國、俄羅斯、整個歐洲以及中國多個高校校内網、大型企業内網和政府機構專網中招,被勒索支付高額贖金才能解密恢複文件,對重要數據造成嚴重損失。

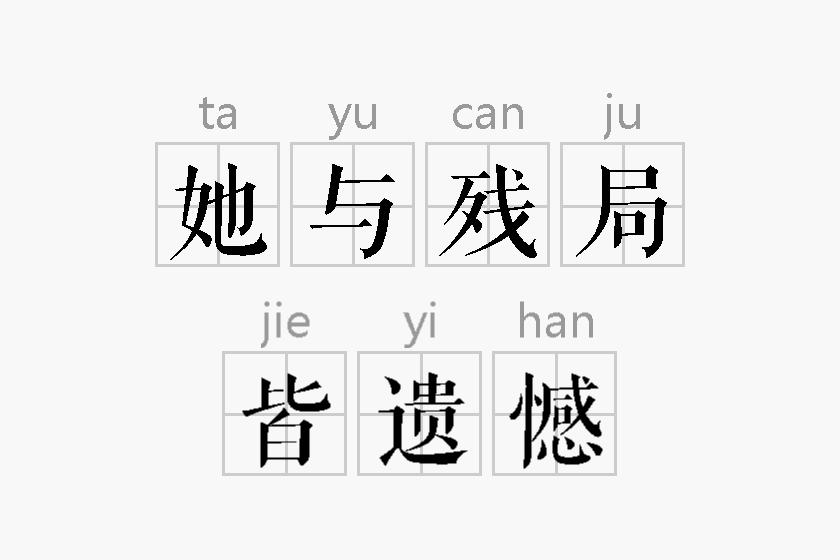

被襲擊的設備被鎖定,并索要300美元比特币贖金。要求盡快支付勒索贖金,否則将删除文件,甚至提出半年後如果還沒支付的窮人可以參加免費解鎖的活動。原來以為這隻是個小範圍的惡作劇式的勒索軟件,沒想到該勒索軟件大面積爆發,許多高校學生中招,愈演愈烈。

攻擊方式

惡意代碼會掃描開放445文件共享端口的Windows機器,無需用戶任何操作,隻要開機上網,不法分子就能在電腦和服務器中植入勒索軟件、遠程控制木馬、虛拟貨币挖礦機等惡意程序。

本次黑客使用的是Petya勒索病毒的變種Petwarp,攻擊時仍然使用了永恒之藍勒索漏洞,并會獲取系統用戶名與密碼進行内網傳播。

本次爆發使用了已知OFFICE漏洞、永恒之藍SMB漏洞、局域網感染等網絡自我複制技術,使得病毒可以在短時間内呈爆發态勢。

同時,該病毒與普通勒索病毒不同,其不會對電腦中的每個文件都進行加密。而是通過加密硬盤驅動器主文件表(MFT),使主引導記錄(MBR)不可操作,通過占用物理磁盤上的文件名,大小和位置的信息來限制對完整系統的訪問,從而讓電腦無法啟動,相較普通勒索病毒對系統更具破壞性。

事件影響

烏克蘭、俄羅斯、西班牙、法國、英國等多國均遭遇到襲擊,包括政府、銀行、電力系統、通訊系統、能源企業、機場等重要基礎設施都被波及,律師事務所DLA Piper的多個美國辦事處也受到影響。中國亦有跨境企業的歐洲分部中招。

病毒防範

微軟已于2017 年 發布MS17-010補丁,修複了“永恒之藍”攻擊的系統漏洞,一定要及時更新Windows系統補丁;

務必不要輕易打開doc、rtf等後綴的附件;

内網中存在使用相同賬号、密碼情況的機器請盡快修改密碼,未開機的電腦請确認口令修改完畢、補丁安裝完成後再進行聯網操作,可以下載“永恒之藍”漏洞修複工具進行漏洞修複。